Liebe Leser,

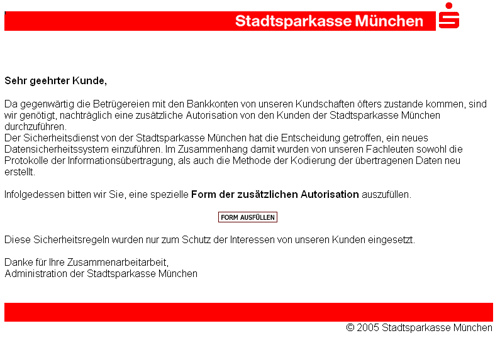

haben Sie auch schon einmal eine E-Mail bekommen, die aussah wie diese hier?

>> Hier finden Sie das Bild in höherer Auflösung

>> Hier finden Sie ein weiteres Beispiel für eine Phishing-Mail

Alternativ kann es natürlich auch jede beliebige andere Bank sein. Unser Tipp: Sofort löschen. Verbraucher sollten beim Empfang nicht auf den enthaltenen Link klicken und keinesfalls Transaktionsnummern, Geheimnummern oder sonstige persönliche Daten preisgeben. Denn es handelt sich um eine sogenannte Phishing-Mail und damit sind dem Betrug Tür und Tor geöffnet.

Eine Bank wird Ihnen niemals eine solche oder ähnliche E-Mail mit der Aufforderung zur Übergabe Ihrer Daten zusenden!

Zum besseren Verständnis veröffentlichen wir den folgenden Wikipedia-Artikel:

Phishing (engl. fishing = abfischen, die ursprünglich beim Kofferwort phreaking aufgetretene Abwandlung von f zu ph wird hier wegen der Konnotation der Hinterhältigkeit und betrügerischen Trickserei verwendet) ist eine Form des Trickbetruges im Internet. Dabei wird per E-Mail versucht, den Empfänger irrezuführen und zur Herausgabe von Zugangsdaten und Passwörtern zu bewegen. Dies bezieht sich in den meisten Fällen auf Online-Banking und andere Bezahlsysteme.

Überblick

Der Urheber einer Phishing-Attacke schickt seinem Opfer offiziell wirkende Schreiben als E-Mail, die es verleiten sollen, vertrauliche Informationen, vor allem Benutzernamen und Passwörter oder PIN und TAN von Online-Banking-Zugängen, im guten Glauben dem Täter preiszugeben. Übergibt der Besucher korrekte Daten, kann der Betrüger mit der abgefangenen PIN und TAN eine Geldüberweisung tätigen.

Phishing-Angriffsziele sind Zugangsdaten, z. B. für Banken (Onlinebanking), Versandhäuser, Internet-Auktionshäuser, webbasierende Onlineberatungen oder Kontaktportale. Mit den gestohlenen Zugangsdaten kann der Urheber der Phishing-Attacke die Identität seines Opfers übernehmen (Identity Theft) und in dessen Namen Handlungen ausführen. Durch den Missbrauch der persönlichen Daten entstehen beträchtliche Schäden in Form von Vermögensschäden (z. B. Überweisung von Geldbeträgen fremder Konten), Rufschädigung (z. B. Versteigerung gestohlener Waren unter fremdem Namen bei Online-Auktionen) oder Schäden durch Aufwendungen für Aufklärung und Wiedergutmachung. Über die Höhe der Schäden gibt es nur Schätzungen, die zwischen mehreren hundert Millionen Dollar und Milliarden-Beträgen schwanken (Stand: Februar 2005).

Eine neuere Variante des Phishing wird auch als Spear-Phishing bezeichnet (abgeleitet von der englischen Übersetzung des Begriffs „Speer“), worunter ein gezielter Angriff zu verstehen ist. Hierbei beschafft sich der Angreifer z. B. über die Studentenvertretung einer Hochschule die Mailadressen der dort eingeschriebenen Studenten, um an diese gezielt eine Phishing Mail einer lokal ansässigen Bank oder Sparkasse zu übersenden. Die „Trefferquote“ bei dieser Art von Phishing-Attacken ist ungleich höher als bei normalen Angriffen, da die Wahrscheinlichkeit, dass ein Student seine Bankverbindung bei diesem Institut unterhält, sehr hoch ist.

Geschichte

Phishing ist keine neue Erscheinung. Tatsächlich gab es unter dem Begriff Social Engineering ähnliche Betrugsversuche bereits, lange bevor E-Mail und Internet zum alltäglichen Kommunikationsmittel wurden. Hier versuchten die Betrüger auf telefonischem Weg, sich das Vertrauen der Opfer zu erschleichen und ihnen vertrauliche Informationen zu entlocken. Neu sind beim Phishing lediglich die Werkzeuge, die eine weitaus größere Verbreitung ermöglichen.

Die Anfänge des Phishings im Internet reichen bis zum Ende der 90er Jahre des 20. Jahrhunderts zurück. Damals wurden Nutzer von Instant Messengern wie z. B. ICQ per E-Mail aufgefordert, ihre Zugangsdaten in ein in der E-Mail enthaltenes Formular einzutragen. Mit den so erhaltenen Zugangsdaten konnten die Betrüger die Chat-Zugänge ihrer Opfer unter deren Identität nutzen.

Methoden der Datenbeschaffung

Im Allgemeinen beginnt eine Phishing-Attacke mit einer persönlich gehaltenen, offiziell anmutenden E-Mail oder einem Massenversand von E-Mails. Der Empfänger soll eine betrügerische Website besuchen, die täuschend echt aussieht und unter einem Vorwand zur Eingabe seiner Zugangsdaten auffordert. Folgt er dieser Aufforderung, gelangen seine Zugangsdaten in die Hände der Urheber der Phishing-Attacke. Was dann folgt, soll nur noch nachträgliches Misstrauen des Opfers zerstreuen. Eine kurze Bestätigung oder eine falsche Fehlermeldung.

Eine andere Variante bindet ein Formular direkt innerhalb einer HTML-E-Mail ein, das zur Eingabe der vertraulichen Daten auffordert und diese an die Urheber sendet. Auf eine Phishing-Website wird hierbei verzichtet.

Methoden der Verschleierung

Die E-Mail wird als HTML-E-Mail, eine E-Mail mit den grafischen Möglichkeiten von Webseiten, verfasst. Der Linktext zeigt die Originaladresse an, während das unsichtbare Linkziel auf die Adresse der gefälschten Website verweist.

Mit der Einbindung von HTML kann der im Mail-Programm sichtbare Link tatsächlich auf eine ganz andere Webseite verweisen. Zwar lässt sich ersehen, dass das Linkziel auf eine andere Webseite verweist. Allerdings können auch diese Angaben über Skripttechniken verfälscht werden. In anderen Fällen wird der Link als Grafik dargestellt. Auf dem Bildschirm des Anwenders erscheint zwar Text, dieser ist allerdings eine Grafik.

Hierfür wird meistens auch die E-Mail-Adresse des Absenders gefälscht. Es wird auch beobachtet, daß Phishing-Mails Worte enthalten, die Bayes’sche Spamfilter ansprechen lassen.

Webpräsenz

Die gefälschten Zielseiten haben meistens gefälschte Namen oder Bezeichnungen, die ähnlich klingen wie die offiziellen Seiten oder Firmen. Die Zielseiten mit dem Webformular haben das gleiche Aussehen wie die Originalseiten. Sie sind also nur sehr schwer als Fälschungen identifizierbar.

Mit der Möglichkeit, Umlaute in URLs zu verwenden, entstanden neue Möglichkeiten der Adress-Namensverfälschung. Beispielsweise könnte eine Originaladresse lauten http://www.roemerbank.example.com/ und als Fälschung http://www.römerbank.example.com/ Die zwei Namen sind sachlich identisch, allerdings technisch unterschiedlich, denn sie werden im Hintergrund zu unterschiedlichen Adressen aufgelöst und können zu völlig unterschiedlichen Websites führen.

Noch schwerer zu erkennen ist die Verwendung von kyrillischen Buchstaben anstelle von Umlauten. Das kyrillische a unterscheidet sich optisch in keiner Weise vom lateinischen a. http://www.beispielbank.example.com/ Falls das a in bank kyrillisch dargestellt wird, ist die Adresse unterschiedlich und somit falsch. Allerdings zeigt die Adresszeile des Browsers keinen sichtbaren Unterschied zur Original-Bankadresse.

Es wurden Trojaner entdeckt, die gezielt Manipulationen an der HOSTS-Datei des Betriebssystems vornahmen. In der HOSTS-Datei können rechnerindividuelle Umsetzungen hinterlegt werden. Eine Manipulation dieser Datei kann bewirken, dass anstatt der Original-Site nur noch die gefälschte Site aufgerufen werden kann, obwohl die korrekte Adresse eingegeben wurde.

Erkennung

Erfahrene Mail-Nutzer erkennen Phishing-E-Mails auf den ersten Blick, insbesondere anhand typischer Merkmale:

- Dringlichkeit: Es wird aufgefordert, schnellstmöglich etwas durchzuführen, oft eine angebliche „Sicherheitsprüfung“, „Verifikation“ oder andere wichtig klingende Aktionen.

- Drohung: Es wird angedroht, bei Nichtbeachtung werde ein Zugang gesperrt, gelöscht oder etwas anderes Schlimmes oder Lästiges geschehen.

- Abfrage sicherheitsrelevanter Informationen: Entweder in einem Formular innerhalb der E-Mail oder auf einer verlinkten Webseite. Am häufigsten Onlinebanking-Passworte und TANs, aber auch Passworte anderer Dienste (z.B. Versandhäuser, Online-Auktionshäuser). Besondere Vorsicht ist geboten, wenn zur Eingabe mehrerer TANs aufgefordert wird.

- Webseite: Die E-mail enthält einen Link zum Anklicken.

- Unpersönlich: Nur eine allgemeine Anrede wie „Sehr geehrter Kunde“ oder „Sehr geehrtes Mitglied“.

- Fehler: Rechtschreib- und Grammatikfehler im Text, beispielsweise „ae“ statt „ä“ oder ungebräuchliche Worte (beispielsweise „eintasten“ anstatt“eingeben“)

- Meistens fehlende oder fehlerhafte Zertifikate der Webseite

E-Mail, in denen man nach persönlichen daten wie Passwörter oder TANs gefragt wird, sind grundsätzlich gefälscht und können gelöscht werden, selbst wenn sie keine der oben genannten Merkmale aufweisen.

Sind Sie Opfer einer Phishing-Mail geworden, sollten Sie unverzüglich das betreffende Dienstleistungsunternehmen (i. A. Bank, Sparkasse, Versandhaus, Kontaktportal) informieren und die örtliche Kriminalpolizei einschalten. Die gefälschte E-Mail sollte gespeichert und weitergeleitet werden. Sofern Sie es noch selbst können, sollten Sie Ihre Passwörter (PINs) unverzüglich ändern, damit die gestohlenen Originalpasswörter unbrauchbar werden.

Schutz

Vorsicht im Umgang mit vertraulichen Daten

Allgemein gilt: Banken und Versicherungen bitten nie um die Zusendung von Kreditkartennummern, PIN, TAN oder anderen Zugangsdaten per E-Mail, per SMS oder telefonisch. Finanzdienstleister senden bei sicherheitsrelevanten Fragen Briefe und Einschreiben via Briefpost bzw. man bittet um einen persönlichen Besuch des Kunden in der Filiale.

- Rufen Sie niemals die Websites sicherheitsrelevanter Dienste über einen Link aus einer unaufgefordert zugesandten E-Mail auf. URLs und E-Mail-Absenderadressen können gefälscht werden und sind nicht vertrauenswürdig.

- Geben Sie die URL zum Onlinebanking immer von Hand in die Adresszeile des Browsers ein oder benutzen Sie im Browser gespeicherte Lesezeichen, die Sie zuvor sorgfältig angelegt haben. Vor Nutzung sicherheitsrelevanter Dienste sollten keine weiteren Browserfenster oder Tabs geöffnet sein.

- Nutzen Sie alternative Browser wie den aktuellen Firefox von Mozilla mit der Zusatzerweiterung Spoofstick. Diese Erweiterung zeigt den Namen der Internetadresse an, auf der man sich momentan wirklich befindet.

- Prüfen Sie nach Möglichkeit die Verschlüsselung der Webseite, insbesondere den elektronischen Fingerabdruck (Fingerprint) des Zertifikats. Nur so können Sie zweifelsfrei sicherstellen, dass Sie tatsächlich mit dem Server des Anbieters (z. B. Bankrechner) verbunden sind. Der Dienstleister stellt Ihnen auf Anfrage die nötigen Informationen zum Abgleich zur Verfügung.

- Seien Sie misstrauisch, wenn Sie unaufgefordert auf sicherheitsrelevante Bereiche angesprochen werden. Fragen Sie bei den Dienstanbietern nach, wenn Sie unsicher sind. Derartige Rückfragen liefern den Betreibern der betroffenen Dienste meistens erst den Hinweis, dass eine Phishing-Attacke gegen ihre Kunden läuft.

Die E-Mail-Filter einiger Antivirus-Programme können gefälschte Phishing-E-Mails erkennen und eliminieren. Voraussetzung dafür ist es, das Antivirus-Programm stets auf aktuellem Stand zu halten.

Eine phishingresistente Möglichkeit, Onlinebankingtransaktionen durchzuführen, besteht darin, das signaturgestütze HBCI-Verfahren mit Chipkarte zu nutzen. Diese Variante des Onlinebankings ist darüber hinaus sehr komfortabel, da die Eingabe von TANs entfällt. Als weiterer Sicherheitsgewinn ist die sichere PIN-Eingabe (entsprechender Chipkartenleser vorausgesetzt) zu nennen, bei der ein Belauschen der PIN-Eingabe mit einem Keylogger oder Trojaner nicht möglich ist. Neu eingeführt wurden und werden indizierte TAN-Listen. Dadurch kann das Online-Banking vorgeben, dass eine bestimmte TAN der Liste zu benutzen ist und nicht wie bisher die nächste oder eine beliebige.

Aus Wikipedia, der freien Enzyklopädie – Artikel: Phishing, Stand 13.06.2006

Dieser Artikel basiert auf dem Artikel Phishing aus der freien Enzyklopädie Wikipedia und steht unter der GNU-Lizenz für freie Dokumentation. In der Wikipedia ist eine Liste der Autoren verfügbar